D-Link智能摄像头又出事,视频监控如何做好安全保障?

2019-05-10

近些年来各家厂商把“智能”摄像头市场做的是风生水起,许多消费者也想靠这些大眼睛来守护一方平安。对普通人来说,这些智能化的摄像头确实相当方便,只需连上网络,你就能在千里之外获取自己需要的画面。不过,在你享受方便之余又很容易掉入陷阱,因为安全漏洞背后藏着的坏人太可怕了。

最近,ESET 智能家居的研究就显示,D-Link 的 DCS-2132L 云摄像头已然中招,攻击者不但能借助安全漏洞截获并“欣赏”你的监控视频,还能操纵设备固件。

对用户来说,这款 D-Link 摄像头最严重的问题就是其未加密的视频流传输。摄像头与云端以及云端和客户端之间完全不设防的设计为“中间人”(MitM)发动攻击提供了肥沃的土壤,入侵者想调取视频流简直易如反掌。

ESET 的研究显示,客户端与摄像头是通过接口 2048 上的代理服务器进行通信的,使用了 D-Link 自有的信道协议(TCP 信道)。不幸的是,通过这些信道的数据流只有一部分得到了加密,而大部分敏感内容(比如摄像头 IP、MAC 地址、版本信息、视频与音频流请求等)都完全不设防。

追根溯源上去,这一切问题的根源都是 request.c 文件中的一个条件(D-Link自定义开源 boa Web服务器源代码的一部分),它负责处理对摄像头的 HTTP 请求。由于来自 127.0.0.1 的所有 HTTP 请求都被提升到管理员级别,因此潜在攻击者拿到了对设备的完全访问权限。

黑客发动中间人攻击后,就能利用服务器上 TCP 连接的数据流截获 HTTP 请求(视频与音频数据包)。对其进行重构与重播后,攻击者就能在任何时间获取摄像头摄录的音频或视频流,而且是 M-JPEG 与 H.264 双格式的。

当然,重构视频流也没那么容易,攻击者还得一步一步来(这个过程也可以借助简单的程序或脚本实现自动化):

1. 识别出哪些流量代表了视频流,因为这里的流量由多个数据块组成,每个数据块都有特定的标题和定义的长度;

2. 将数据部分与标题分离开来;

3. 最后,将其中的视频合成一个文件。

需要注意的是,播放这个视频文档可能有点麻烦,因为它们还是 RAW 格式。不过,许多播放器(比如 MPlayer)只需一个插件就能吃掉这些文档。

去年 8 月底,ESET 就将相关情况反映给了 D-Link。后者反应也相当及时,承诺会尽快跟进并完成修复。后续测试发现,D-Link 确实解决了一部分漏洞问题,“mydlink services”插件也是绝对安全,但有些问题依旧存在。

安全专家建议,如果你正在使用或准备购入 D-Link DCS-2132L 摄像头,别忘了先检查接口 80 是否已经暴露在公共互联网上。同时,如果你要用摄像头监控高度敏感区域,远程接入功能还是不用为好。

目前,政府出于公共安全管理的需要,在道路、广场、车站等公共场所安装了大量网络视频设备;同样,出于自身安全或管理需要,商店、银行、学校、医院、企业等单位门前、室内、生产车间等场所也安装了大量网络视频设备;许多家庭等私人场所也安装了网络摄像头,以了解独自在家的老人、孩子或宠物的状况;一些餐饮店、幼儿园等,为了让顾客、家长放心,或出于宣传的目的,开通了厨房、幼儿园视频直播。网络视频设备的广泛使用所带来的安全风险问题,不容忽视。

国家相继颁布视频监控相关政策

2015年5月,九部委联合发表《关于加强公共安全视频监控 建设联网应用工作的若干意见》(发改高技[2015]996号);意见中要求——重点场所视频监控覆盖率和联网率达100%,摄像机完好率达98%,重要图像不失控,敏感图像不泄露。

2018年11月,国家标准《 GB35114-2017公共安全视频监控联网信息安全技术要求》正式实施。标准全面定义了构建安全的公共安全视频监控联网系统各项技术要求,需保障视频数据及控制信令的真实性、完整性和保密性。

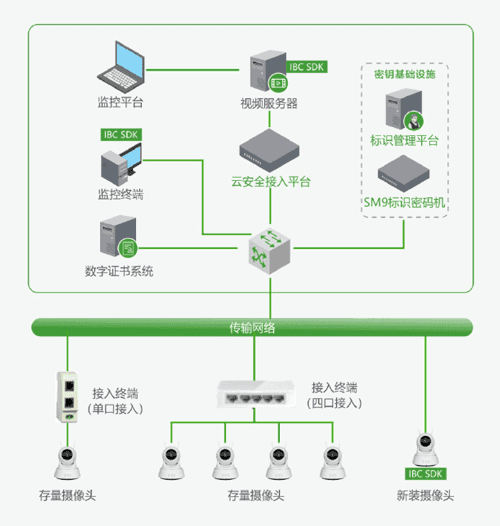

奥联基于国密算法的视频监控系统安全解决方案

2015年5月,九部委联合发表《关于加强公共安全视频监控 建设联网应用工作的若干意见》(发改高技[2015]996号);意见中要求——重点场所视频监控覆盖率和联网率达100%,摄像机完好率达98%,重要图像不失控,敏感图像不泄露。

方案优势

政策合规:采用国密算法、安全合规产品进行安全防护,符合政策标准要求;

技术先进:采用国密算法组合技术,设计视频监控安全专用产品,解决了当前国家标准GB35114-2017因现有多数产品无法响应安全要求而导致无法快速落地的难题;

全方位保护:支持身份认证、数据传输存储加密、监控告警等全方位安全效果,实现监控数据全生命周期安全保护;

易于部署及使用:方案适用性强,无需改造已部署监控终端,无需改造现有网络结构。